Recentemente una nota società americana che si occupa di sicurezza informatica ha dato uno sguardo più da vicino agli obiettivi degli attacchi di forza bruta, in particolare XMLRPC e wp-login, per ottenere una più profonda comprensione di come si comportano gli aggressori.

In WordPress ci sono diversi modi per autenticarsi al vostro sito web. I due modi più comuni per l’autenticazione utilizzano la pagina di login standard situata in wp-login.php, oppure utilizzando XMLRPC.

Il metodo XMLRPC è di solito utilizzato da applicazioni, come applicazioni mobili, per l’autenticazione prima di essere in grado di eseguire azioni privilegiate sul sito.

Sono stati analizzati i dati di attacco nel corso di un periodo di 2 settimane dal 16 gennaio fino 29 gennaio per determinare quale bersaglio gli attaccanti preferiscono attaccare. Ecco i risultati della nostra analisi.

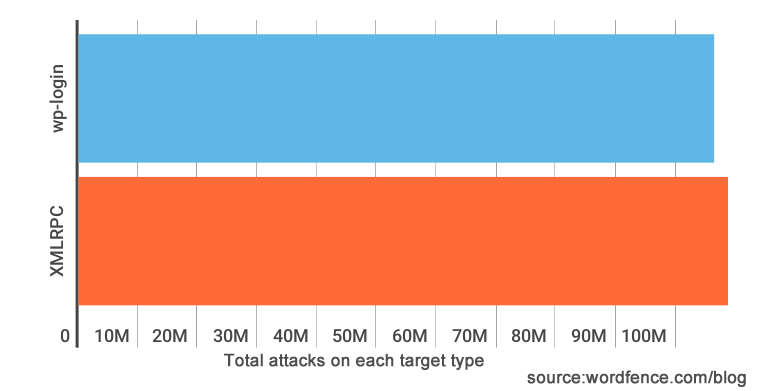

In questo periodo hanno visto quasi esattamente lo stesso numero di attacchi sia contro XMLRPC che wp-login. Sono stati lanciati un totale di 106 milioni di attacchi contro wp-login rispetto ai 108 milioni di attacchi contro XMLRPC.

Questo risultato sorprenderebbe pensando al fatto che gli aggressori di XMLRPC necessiterebbero di maggiori capacità e di maggiore creatività. Tuttavia, riflettendoci, è necessaria la stessa quantità di sforzo per scrivere uno script di attacco o un bot che attacchi di forza bruta o di destinazione per entrambi gli obeittivi.

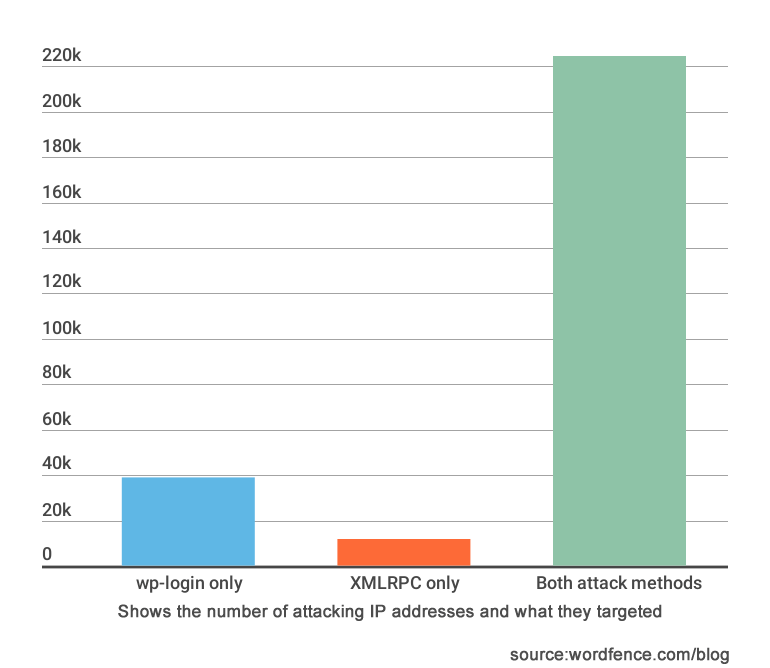

Il grafico qui sopra mostra il numero di indirizzi IP unici, bersaglio di un attacco. Si noti che questo non è il numero di attacchi, ma il numero di attaccanti contati come unici indirizzi IP.

Mentre XMLRPC ha subito più attacchi, wp-login ha visto attaccanti un po’ più unici.

Sono stati intercettati 11.453 attaccanti solo per XMLRPC, mentre 38.771 attaccanti solo di targeting wp-login. Inoltre è stato intercettato un numero enorme, ben 224.461 indirizzi IP unici, di attacchi rivolti sia XMLRPC che a wp-login.

Gli aggressori dei diversi Paesi preferiscono XMLRPC o WP-password?

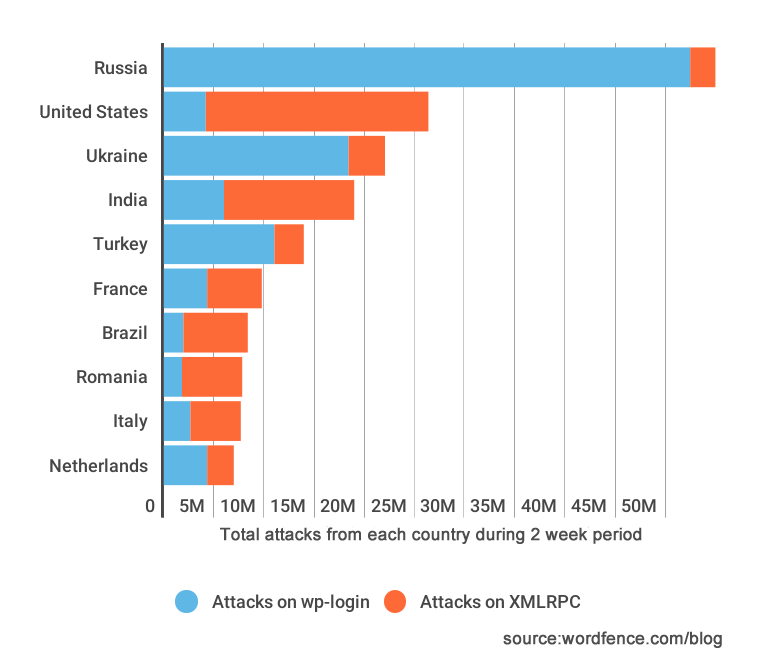

Sono stati analizzati gli attacchi da parte dei Paesi “migliori”. Come si può vedere nel grafico, la maggior parte degli attacchi provengono da Russia e Stati Uniti che è il secondo attaccante più prolifico.

La cosa interessante è che gli attacchi provenienti dalla Russia hanno una forte preferenza per wp-login come bersaglio, mentre gli attacchi provenienti dagli Stati Uniti hanno la preferenza opposta. Essi sembrano indirizzare la maggior parte verso l’obiettivo XMLRPC.

Scavando più in profondità negli attacchi Brute Force dagli USA

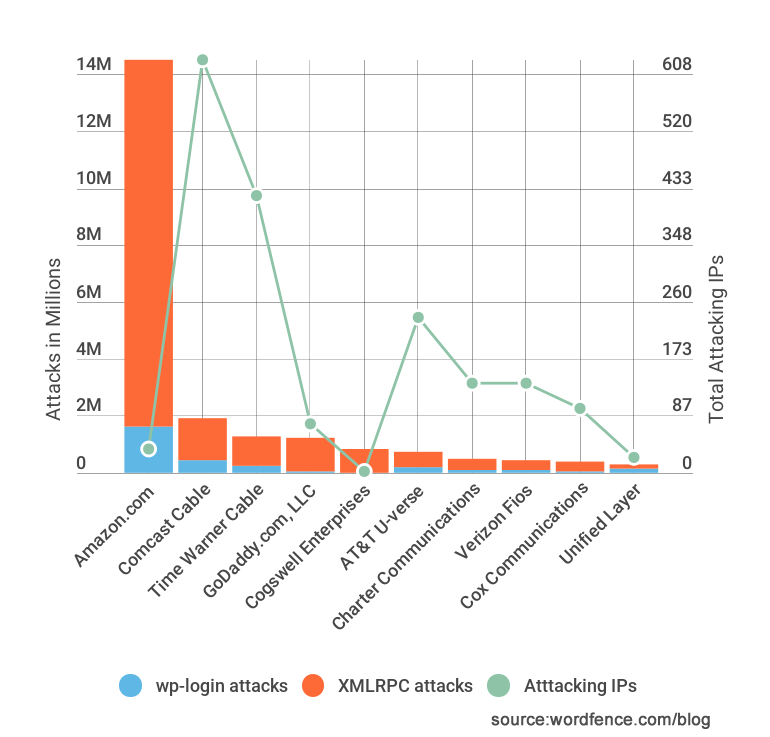

Come si può vedere la maggior parte del numero totale di attacchi provenienti degli Stati Uniti provengono da Amazon.com che fornisce servizi di cloud computing per sviluppatori. Un totale di oltre 144 milioni di attacchi in due settimane provengono da Amazon.

La maggior parte di questi attacchi prendono di mira XMLRPC. Ciò che sorprende però è che sono venuti da soli 36 indirizzi IP univoci ospitati su Amazon di cui 3 di questi indirizzi IP sembrano essere istanze EC2 in base ai loro nomi host inverso.

Allora, cosa sta succedendo? Wordfence ha due teorie in merito:

- la prima è che 36 server su Amazon EC2 sono stati compromessi e sono stati utilizzati per lanciare un attacco molto rapido e diffuso di forza bruta nel corso delle ultime 2 settimane. Questo attacco ha generato oltre 144 milioni di tentativi di accesso non riusciti sui i siti monitorati;

- la seconda teoria è che uno sviluppatore può utilizzare EC2 per ospitare un’applicazione che sta cercando di accedere a siti web WordPress utilizzando XMLRPC. L’applicazione potrebbe non gestire correttamente le credenziali degli utenti cattivi e, quindi, tenterà di riprovare in continuazione.

Può anche essere una combinazione di entrambe le applicazioni cattive ospitate presso EC2 e server compromessi impegnati in un attacco di forza bruta su larga scala.

Conclusioni

I dati in questo post riportano in primo piano una vecchia domanda ampiamente discussa: è o non è una buona idea nascondere la pagina di login?

A meno che non si nasconde ogni metodo di login sul sito, gli attaccanti saranno sempre in grado di attaccare con forza bruta sui siti web.

Se si disattiva o si sposta XMLRPC, si rischia di corrompere diverse applicazioni, tra cui le applicazioni mobili, che si basano su XMLRPC per la loro esecuzione.

Se si nasconde o si sposta la pagina di accesso, bisogna essere coscienti dei disagi e della confusione per gli utenti, tuttavia XMLRPC resterà ancora un vettore di attacco.

Altri metodi di autenticazione saranno presto resi disponibili in WordPress tramite, ad esempio, l’API REST WP. Non è difficile immaginare che anche questi saranno sfruttati da malintenzionati.

L’articolo si conclude con il consiglio di utilizzare un firewall di sicurezza per bloccare questi tipi di attacco. Ovviamente Wordfence consiglia il proprio.

(Fonte: wordfence.com)